Il router rappresenta il fulcro della sicurezza della rete informatica domestica. È dal router che passano i pacchetti dati delle varie periferiche di rete connesse alla LAN: richieste di accesso ai portali web in arrivo da computer e dispositivi mobili (connessi via Wi-Fi), pacchetti del documento mandato in stampa, dati delle chiamate VoIP e messaggi dei client di chat e messaggistica istantanea, tanto per fare alcuni esempi. Ed è sempre questo dispositivo di rete a gestire le modalità di connessione e garantire, grazie a diversi protocolli, la sicurezza della rete casalinga e dei dispositivi ad essa connessi.

Necessario, dunque, prestare la massima attenzione alla configurazione del router: nel caso in cui si dovesse lasciare aperto qualche "spiraglio", qualche hacker potrebbe essere pronto a trasformarlo in un portone per accedere ai propri dispositivi e ai propri dati personali. Andando a modificare alcune delle impostazioni basilari del router si può migliorare il livello di sicurezza del proprio dispositivo di rete: nulla di infallibile (d'altronde, in informatica, quasi nulla lo è), ma rappresenta comunque un buon modo per navigare con meno apprensione.

Installare DD-WRT o Tomato

Ogni router funziona grazie ad un firmware sviluppato ad hoc dal produttore – o dal gestore telefonico – che ne gestisce le funzionalità e i vari strumenti a disposizione dell'utente. Si tratta di una sorta di sistema operativo in sedicesimi funzionante esclusivamente (o quasi) su determinati modelli di router o per dispositivi utilizzati da uno specifico operatore telefonico. Negli anni, nutrite comunità di programmatori indipendenti hanno dato vita a progetti per lo sviluppo di firmware "generalisti" ed open source per router: esattamente come sistemi operativi per computer, i firmware per router sono indipendenti dalla "macchina" e dal produttore della stessa.

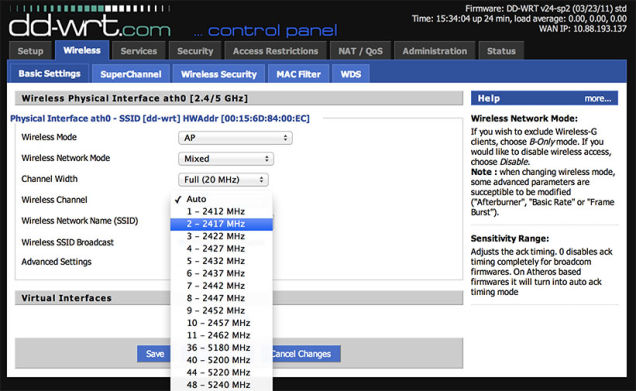

DD-WRT e Tomato sono i due progetti più conosciuti e avanzati in questo settore. Possono essere installati su qualunque router che permetta di modificare il firmware, garantendo all'utente più funzioni (e solitamente meno bug) rispetto ai firmware sviluppati dalla casa madre. Discorso valido anche nel campo della sicurezza: DD-WRT e Tomato hanno impostazioni avanzate che permettono la crittografia dei DNS, login avanzato e molto altro ancora.

Aggiornare il firmware con frequenza

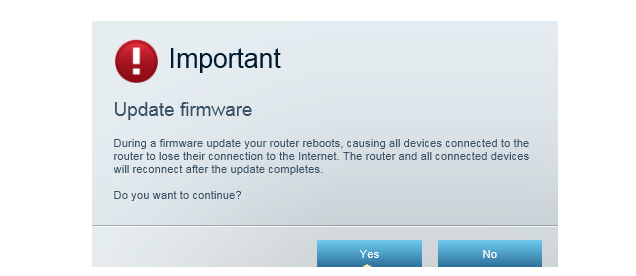

Il firmware del router non va solo cambiato: molto importante (forse più importante del cambio stesso) aggiornarlo con frequenza in modo che risulti installata l'ultima versione rilasciata dal produttore (o dalla community di sviluppatori). Le nuove versioni del firmware, infatti, servono solitamente a correggere bug conosciuti e introdurre nuove funzionalità e caratteristiche. Può accadere, ad esempio, che la nuova versione del "sistema operativo" del router contenga la soluzione al bug di gestione del sistema di collegamento WPS o nuove funzionalità che migliorino il livello di protezione della LAN di casa.

Pur variando da produttore a produttore, il processo di aggiornamento del firmware è caratterizzato da alcuni passi "standard". Dopo esser entrati nel pannello di controllo del dispositivo (tramite l'indirizzo IP privato 192.168.1.1 o 192.168.0.1) bisogna cercare tra le voci di menu quella corrispondente alla configurazione avanzata o agli strumenti di sistema. All'interno della sezione dovrebbe essere presente l'opzione per l'aggiornamento del firmware: dopo aver scaricato l'ultima versione dal sito del produttore, si potrà dare avvio al processo.

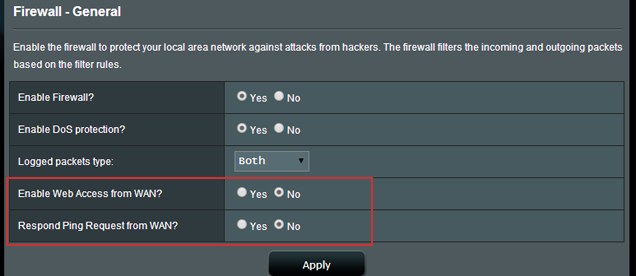

Disabilitare l'amministrazione remota

Alcuni router aprono le "porte" della gestione delle impostazioni e della configurazione anche a dispositivi esterni alla LAN: si tratta della cosiddetta amministrazione remota del dispositivo. Inutile dire che questa opzione è particolarmente pericolosa: chiunque riuscisse a scoprirne l'indirizzo IP pubblico (quello che permette di essere connessi alla Rete, per capirsi) potrebbe avere accesso al router, ivi comprese le sue impostazioni e, tramite questo, a tutti i dispositivi connessi alla rete domestica. Nel caso in cui sia attivata, dunque, è fortemente consigliabile disattivare questa opzione.

Attenzione allo UPnP

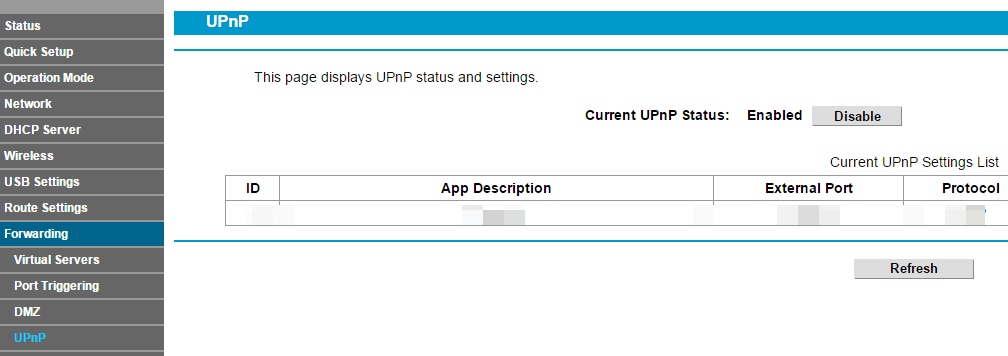

Acronimo di Universal Plug and Play, l'UPnP è un protocollo di rete creato per facilitare la connessione di dispositivi a una rete locale. Se, ad esempio, una stampante Ethernet o Wi-Fi viene aggiunta alla rete di casa, il router e la stampante riescono immediatamente a "parlare" l'uno con l'altro e stabilire una connessione, senza che l'utente ci debba perdere troppo tempo. Merito degli standard implementati nei protocolli di comunicazione dell'Universal Plug'nPlay, che consentono lo scambio di pacchetti dati tra dispositivi di produttori differenti praticamente istantaneamente e senza sforzi aggiuntivi rispetto a quello necessario per collegare alla LAN, fisicamente o via wi-fi, il nuovo device.

Una comodità che, però, si paga a caro prezzo. Il "peccato originale" dell'UPnP, infatti, è la sua scarsa sicurezza: il protocollo è contraddistinto da alcune falle e bug che consentono agli hacker di infiltrarsi facilmente all'interno delle reti locali e trafugare dati o trasformare i dispositivi connessi in computer "zombie" per botnet di dimensioni globali. Tanto per fare un esempio, l'Universal PnP consente a due dispositivi di rete di entrare in contatto e scambiare dati senza bisogno di autenticazione. E per trovare dispositivi UPnP "aperti" è sufficiente scansionare la Rete con un software apposito: a quel punto, riuscire a bucare la rete locale usando il dispositivo "incriminato" come testa di ponte è solo questione di tempo. Non è affatto un caso, dunque, se i ricercatori Akamai hanno recentemente scovato oltre 3 milioni di dispositivi IoT con problemi UPnP che potrebbero essere aggiunti in un qualsiasi momento a una botnet e utilizzati per attacchi DDoS.

Per evitare rischi del genere e proteggere la LAN di casa è dunque consigliabile controllare se l'UPnP sia attivo o meno e, nel caso, disattivarlo. Per disattivare UPnP basta accedere al pannello di controllo del router, cercare nel menu la sezione dedicata a questa funzionalità e accedervi: verificate lo stato e agite di conseguenza. Il protocollo potrà essere poi riattivato in occasione dell'aggiunta di un nuovo dispositivo alla rete locale, tenendolo attivo solo per il tempo strettamente necessario a completare la comoda e veloce configurazione automatica iniziale.

Modifica l'indirizzo IP locale del router

La stragrande maggioranza dei router esce di fabbrica con un indirizzo IP determinato dal produttore e quindi già noto. Questo vuol dire che un eventuale hacker sa già dove andarlo a cercare e che uno script di un sito infetto potrebbe tentare di entrare nel tuo router cercando il suo particolare indirizzo IP tra tutti gli indirizzi noti, provandoli uno dopo l'altro. Cambiare l'indirizzo IP del router, quindi non è affatto una mossa da paranoici ma una misura di sicurezza intelligente. Puoi farlo direttamente dall'interfaccia Web del router ma, attenzione: ciò non ti mette al riparo da un eventuale attacco locale perché se qualcuno è già connesso alla tua rete (o se l'attacco parte da un virus in esecuzione sul tuo PC), è comunque in grado di determinare l'indirizzo IP del tuo router e connettersi ad esso, anche se lo hai cambiato.

Disconnettersi dall'interfaccia Web del router quando non serve più

In alcuni router sono stati riscontrati difetti di cross-site scripting (XSS), cioè il rischio che uno script lanciato da un sito infetto aperto in una scheda del tuo browser riesca ad accedere anche alle altre schede aperte. C'è quindi la possibilità che, mentre hai l'interfaccia Web del router aperta in una scheda (tab) del browser, uno script riesca a lanciare un attacco da un altro sito su cui stai navigando nello stesso momento. E se il router è impostato con il nome utente e la password predefiniti (ovvero come da impostazioni di fabbrica), l'attacco facilmente può andare in porto.

Anche se hai modificato la password del tuo router, sarebbe teoricamente possibile per un sito Web accedere al router e modificarne le impostazioni tramite un attacco del genere. Questo vuol dire che, per sicurezza, non dovresti mai lasciare aperta sul tuo browser l'interfaccia Web del router dopo che hai finito di modificare le impostazioni che ti interessano. D'altronde disconnettersi dall'interfaccia e chiudere la scheda è di una semplicità estrema, quindi perché non farlo?