È una delle poche - e forse ultime - risorse che permettono di proteggerci da “visite” indesiderate al nostro computer. Sono i firewall – letteralmente muro tagliafuoco -, dispositivi realizzati, per l’appunto, per impedire che sconosciuti riescano ad accedere al nostro computer mentre siamo connessi a Internet. Esistono varie tipologie di firewall: si va dai cosiddetti firewall software (i più comuni, almeno per gli utenti casalinghi) che analizzano il traffico in entrata e in uscita dalla porta ethernet (o dalla connessione wifi) del computer; fino ai firewall hardware, dei dispositivi fisici esterni al computer che analizzano il traffico in entrata e uscita in maniera molto simile agli omologhi software. Il livello di sicurezza garantita da questi dispositivi dipende dalla tipologia di configurazione del firewall che si imposta: si può impedire qualsiasi “accesso” esterno al nostro computer tranne che per i pacchetti in entrata e uscita attraverso la porta 80 (quella utilizzata per la normale navigazione in Internet), oppure si possono impostare regole molto più blande, lasciando però aperte molte porte ai malintenzionati.

Compito principale di un firewall, sia esso hardware o software, è quello di controllare il traffico di rete sia in entrata che in uscita a seconda di regole precedentemente impostate. Per fare ciò, il firewall analizza ogni singolo pacchetto e valuta, caso per caso, se il pacchetto è o meno “autorizzato” a transitare per la porta prescelta. Nel caso non comporti pericoli per il computer, il pacchetto verrà autorizzato, in caso contrario verrà bloccato dal firewall.

Per mettere in atto questo continuo controllo, i firewall possono utilizzare diverse tattiche. La più conosciuta e utilizzata, nonché la più semplice, è quella del Packet Filtering. In questo caso il firewall valuta l’header del pacchetto (ovvero la parte iniziale del codice che compone il pacchetto) e da questa analisi decide se può avere o meno accesso al computer. Ci sono poi quei firewall che agiscono alla stregua di server proxy. In questo caso il computer non si connetterà mai direttamente a Internet, ma sempre in forma “mascherata” attraverso il proxy. Eventuali malintenzionati, quindi, non avranno mai le chiavi di accesso dirette al nostro computer, ma si perderanno in una sorta di labirinto virtuale. Esistono, poi, i firewall di tipo deep inspection che, invece di fermarsi all’header del pacchetto, lo analizzano in profondità, sino ad arrivare al livello dei programmi che inviano o devono ricevere il pacchetto: nel caso in cui la provenienza è “sospetta” (worm o trojan horse, ad esempio), il pacchetto viene bloccato. Nella pratica, ogni firewall mette in pratica un mix di queste tecniche assieme ad altre, per assicurare all’utente finale il massimo livello di protezione.

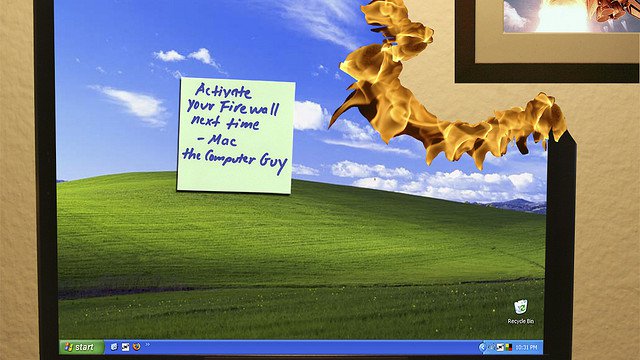

Negli ultimi anni i firewall (in questo caso si parla di Personal Firewall) sono stati implementati direttamente all’interno dei sistemi operativi, così da offrire di default uno scudo contro tentativi di intrusione. Microsoft, ad esempio, ha implementato il suo firewall a partire dal Service Pack 2 di Windows XP, mentre sono dotate di firewall tutte le versioni di OS X superiori alla release 10.2. Anche Linux ha un suo firewall preinstallato (iptables), molto più potente rispetto a quello fornito dai suoi concorrenti.

Nel caso in cui vogliate sostituire il vostro firewall di default, qui troverete una lista piuttosto ampia dei vari firewall software in commercio.