Nel giugno 2013 lo scandalo dello spionaggio informatico architettato dalla della NSA (National Security Agency, l'Agenzia per la sicurezza nazionale degli Stati Uniti) esplose in tutta la sua dirompenza. Da allora, il modo in cui si guarda e il modo con cui ci si approccia alla sicurezza informatica è profondamente mutato. La crittografia, da oscura materia riservata a pochi addetti del settore, è improvvisamente diventata fatto di pubblico interesse. Nel frattempo, sono sorte diverse società pronte a crittografare praticamente di tutto, dal proprio account email, sino ai file nel cloud.

Tutto ciò, però, non offre alcuna certezza sul versante della privacy: la crittografia, pur rendendo illeggibile il messaggio inviato ed eventuali allegati, nulla può fare per nascondere i dati riguardanti il mittente e il destinatario del messaggio che rimangono facilmente individuabili tramite il loro indirizzo IP. La navigazione anonima (che di norma prevede un qualche tipo di mascheramento del proprio indirizzo IP) richiede un po' più di impegno. Bisogna agire direttamente sulle impostazioni del browser, installare sul computer programmi che proteggano la propria attività in Rete, sfruttare estensioni e strumenti che permettano di capire sino a che punto si è esposti online e quindi agire di conseguenza.

Livello 1: il browser

Gran parte della navigazione online passa attraverso le pagine dei portali web, visitate utilizzando uno dei tanti web browser disponibili. Per garantire la protezione della propria privacy e dei dei dati personali che viaggiano sul web si deve agire innanzitutto a questo livello. Ecco alcuni consigli e alcuni trucchi per diventare invisibili (o quanto meno il più occultati possibile) sul web.

-

Server proxy. Se si vuole restare anonimi su Internet, il metodo più sicuro consiste nel far finta di essere qualcun altro. E un server proxy serve esattamente a questo: "guida" le richieste fatte via browser attraverso un dedalo di server sparsi per il mondo in modo da far perdere le proprie tracce virtuali e far credere al server "obiettivo" che le richieste arrivino da un indirizzo IP differente da quello assegnato dal proprio ISP. Volendo fare un parallelo con la vita reale, è come se si utilizzassero documenti falsi per camuffare la propria identità

-

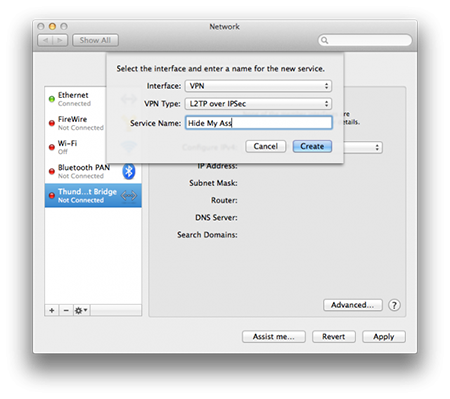

VPN. Il percorso seguito dai pacchetti rappresenta il vero punto debole delle comunicazioni telematiche. Un hacker, mettendosi "in ascolto" tra mittente e destinatario, potrebbe carpire tutte le informazioni senza che i protagonisti della comunicazione possano accorgersi di nulla: è il cosiddetto metodo man-in-the-middle ("uomo nel mezzo", tradotto in italiano), utilizzato spesso e volentieri da chi è interessato a intercettare comunicazioni online in maniera semplice e veloce. Creando una rete VPN (Virtual private network, "rete privata virtuale") si potrà creare un tunnel all'interno di una rete pubblica – come Internet – grazie al quale comunicare direttamente con il proprio interlocutore, lontano da occhi indiscreti

-

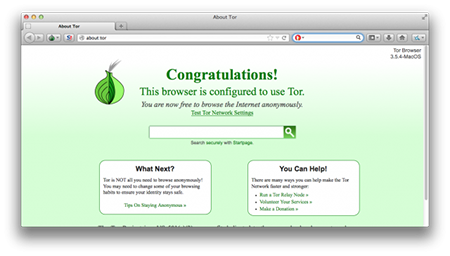

TOR. Abbreviazione di The Onion router, TOR è un software che permette a persone e gruppi di navigare in maniera anonima e aumentare il livello di privacy online. Con TOR è come se si stesse navigando online utilizzando contemporaneamente centinaia di proxy server che cambiano in continuazione in maniera casuale. In questo modo si eviterà di utilizzare sempre gli stessi indirizzi IP, diventando di fatto impossibile (o quasi) da individuare

-

Blocco JavaScript. JavaScript è un linguaggio capace di offrire strumenti di programmazione molto potenti. Allo stesso tempo, però, contiene diverse falle che gli hacker sfruttano per intercettare le comunicazioni e rubare informazioni personali degli internauti. Utilizzando estensioni per browser come NoScript e ScriptSafe l'utente potrà decidere manualmente a quali domini e portali web concedere le autorizzazioni per eseguire elementi con porzioni di codice in JavaScript. Si creerà, quindi, una sorta di white list contenente portali affidabili, evitando di offrire il fianco a tentativi di spionaggio che arrivano da portali poco affidabili

-

Cambio di User agent. Le informazioni personali possono essere raccolte anche per vie traverse. Analizzando con attenzione alcuni dati "anonimi" che il browser comunica necessariamente al sito visitato, è possibile costruire un profilo abbastanza preciso dell'internauta che lo utilizza pur senza accedere ai suoi dati individuali. I dati dello user agent, ad esempio, possono essere molto importanti per i marketeer ma al tempo stesso lo sono anche per l'utente: un profilo sufficientemente originale (che si distingue dalla massa degli internauti), ad esempio per una combinazione particolare di browser ed estensioni/app web installate sul sistema, potrebbe permettere un tracciamento delle proprie attività online semplicemente isolando, tra tutti gli utenti, quello che corrisponde a quella particolare combinazione. Estensioni come User-agent switcher e User-agent Overrider permettono di modificare parzialmente le informazioni che il browser comunica "falsificando" così la propria "impronta" web

-

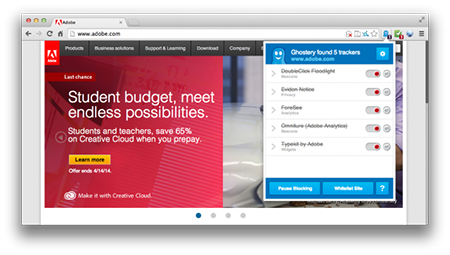

Ghostery. Disponibile per tutti i maggiori browser (Chrome, Firefox, Internet Explorer, Opera e Safari), Ghostery è un'estensione che permette di bloccare il funzionamento dei tracker web (programmi automatici che sfruttano il funzionamento dei cookie per seguire gli spostamenti dell'utente sul web e tracciarne preferenze e gusti) ed evitare che portali web o malintenzionati possano raccogliere dati tramite la navigazione online, in genere tramite l'impiego di cookies traccianti. Ancora meglio, Ghostery mostra quali siano i tracker in funzione e per quali servizi stiano raccogliendo informazioni: in questo modo si potrà decidere quale bloccare e quale lasciare attivo

Livello 2: email e chat

Gran parte delle informazioni scambiate sul web passa attraverso messaggi di posta elettronica e messaggi inviati attraverso servizi di messaggistica istantanea e chat. Per avere una navigazione anonima e proteggere i propri dati online, sarà necessario adottare alcuni trucchi per schermare la propria attività anche in questo caso.

-

Email temporanea. Nel caso in cui si vogliano inviare email senza voler lasciare troppe tracce in giro, la soluzione principe è rappresentata da un account di posta elettronica temporaneo. Sul web ci sono decine di portali che permettono di creare un indirizzo di posta elettronica funzionante in tutto e per tutto ma con una differenza sostanziale rispetto agli altri: dopo poche ore (o dopo qualche giorno) l'indirizzo scomparirà per sempre, senza lasciare alcuna traccia di sé

-

Alias. Quando si parla di email, un alias non è altro che un secondo indirizzo di posta elettronica utilizzato a mo' di intermediario o "postino" che inoltra le email senza far comparire l'indirizzo principale. Sia nel caso della posta in uscita sia nel caso della posta in entrata si continuerà a utilizzare il proprio solito indirizzo email, ma per il resto della rete tutto risulterà essere spedito (e ricevuto) tramite l'indirizzo alias

-

PGP. L'utilizzo del protocollo HTTPS permette di crittografare la trasmissione dei dati tra due nodi della Rete, rendendo di fatto illeggibile qualunque comunicazione inviata con questa modalità. Un software PGP (Pretty Good Privacy) permette, invece, di crittografare i messaggi stessi prima che siano inviati, direttamente alla fonte, nel computer del mittente, per poi essere decrittati direttamente nel computer del destinatario, assicurando un ulteriore livello di privacy. Anche nel caso in cui degli hacker riescano a bucare il protocollo di trasmissione tra i due nodi (come accaduto con Heartbleed, ad esempio), i dati saranno comunque crittografati e indecifrabili (a meno che non si possieda copia delle chiavi crittografiche utilizzate)

-

TORchat. Nel caso in cui si abbia timore che qualcuno stia intercettando i messaggi che ci si scambia con i propri amici o conoscenti via chat, si può sempre provare TORchat, client di messaggistica istantanea che sfrutta la sicurezza dei canali TOR per recapitare messaggi, emoji e quant'altro

-

Cryptocat. Client di messaggistica istantanea web based, Cryptocat sfrutta algoritmi di crittografia con chiavi AES a 256 bit per proteggere le proprie conversazioni da occhi indiscreti

.png)

-

Timb. Lo stesso team di sviluppo di TOR ha realizzato un software di messaggistica per consentire agli utenti di poter chiacchierare online senza doversi preoccupare di possibili spioni virtuali. Si chiama Timb (acronimo di Tor Instant Messaging Bundle) e promette l'anonimato più completo

Livello 3: trasferimento dei file

Quando si è connessi a una rete p2p (peer-to-peer) o a un servizio di cloud storage per scaricare dei file, la privacy non è l'elemento che viene maggiormente garantito dai gestori di questi servizi. Utilizzando un client torrent, ad esempio, si potrà essere riconoscibili e rintracciabili grazie al proprio indirizzo IP, mentre portali come MediaFire o Dropbox sono sempre sotto l'occhio interessato degli hacker.

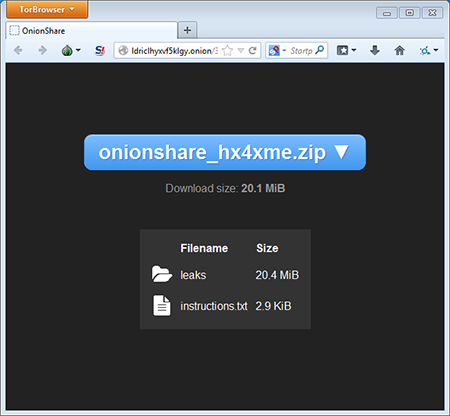

In caso di trasferimento di file sulla Rete (siano essi di grandi o piccole dimensioni poco importa) è consigliabile utilizzare una rete VPN o un proxy server (metodo utilizzato, ad esempio, per aggirare le restrizioni geografiche sui video). In alternativa, è possibile sfruttare software come Onionshare che, utilizzando le reti TOR, permettono di scambiare file in maniera anonima e crittografata.

Sei sicuro di proteggere davvero i tuoi dati e i tuoi dispositivi connessi online? Scarica il nostro ebook gratuito per conoscere i trucchi e i consigli per aumentare la tua sicurezza in rete.