L'IoT, cioè l'Internet of Things in cui quasi ogni oggetto è connesso e riceve e trasmette dati per funzionare, sta diventando una realtà. Milioni di dispositivi connessi sono già presenti nel mondo e non sono tutti dispositivi di alto livello che integrano tecnologie all'avanguardia. Uno smartphone certamente lo è, ma un contatore della luce no. Eppure, la maggior parte dei contatori dell'energia elettrica sono ormai connessi, tanto che le letture dei consumi reali avvengono in modo automatico: il contatore trasmette al nostro fornitore di energia quanti kWh abbiamo consumato in un determinato periodo di fatturazione.

Sono connessi anche molti sensori, molti semafori stradali e iniziano ad essere connesse le nostre automobili. L'IoT, quindi, è sempre più presente nelle nostre vite e, di conseguenza, c'è un problema sempre più grande: garantire la sicurezza e l'inviolabilità di questi dispositivi. Altrimenti chiunque, in un futuro non troppo lontano e senza neanche mezzi tecnici così sofisticati, potrà mandare in tilt il traffico delle nostre città giocando con i semafori. Oppure potrà rubare le nostre informazioni personali, come ad esempio la quantità di elettricità utilizzata. E, magari, entrare in casa nostra proprio quando noi probabilmente non ci siamo, perché il contatore segna un consumo quasi nullo. Come garantire la sicurezza di milioni (in futuro miliardi) di dispositivi IoT? C'è un solo modo che può funzionare realmente: la crittografia dei dati scambiati.

Che cosa è la crittografia

Ogni giorno ci scambiamo decine di messaggi tramite i vari servizi di messaggistica istantanea. E sono tutti messaggi crittografati. WhatsApp, Messenger, Telegram e la gran parte dei servizi simili usano la crittografia end-to-end: i dati viaggiano crittografati e solo ai due estremi della comunicazione vengono decrittografati. Il sistema funziona bene ed è sicuro, ma ogni app ha il suo e ogni azienda lo gestisce in modo esclusivo. Ecco perché, ad esempio, non c'è ancora un'app che permette di ricevere su Telegram un messaggio inviato da un contatto via WhatsApp. Se la crittografia utilizzata è end-to-end, infatti, nessuno può leggere il messaggio. Neanche chi gestisce l'app con cui è stato inviato.

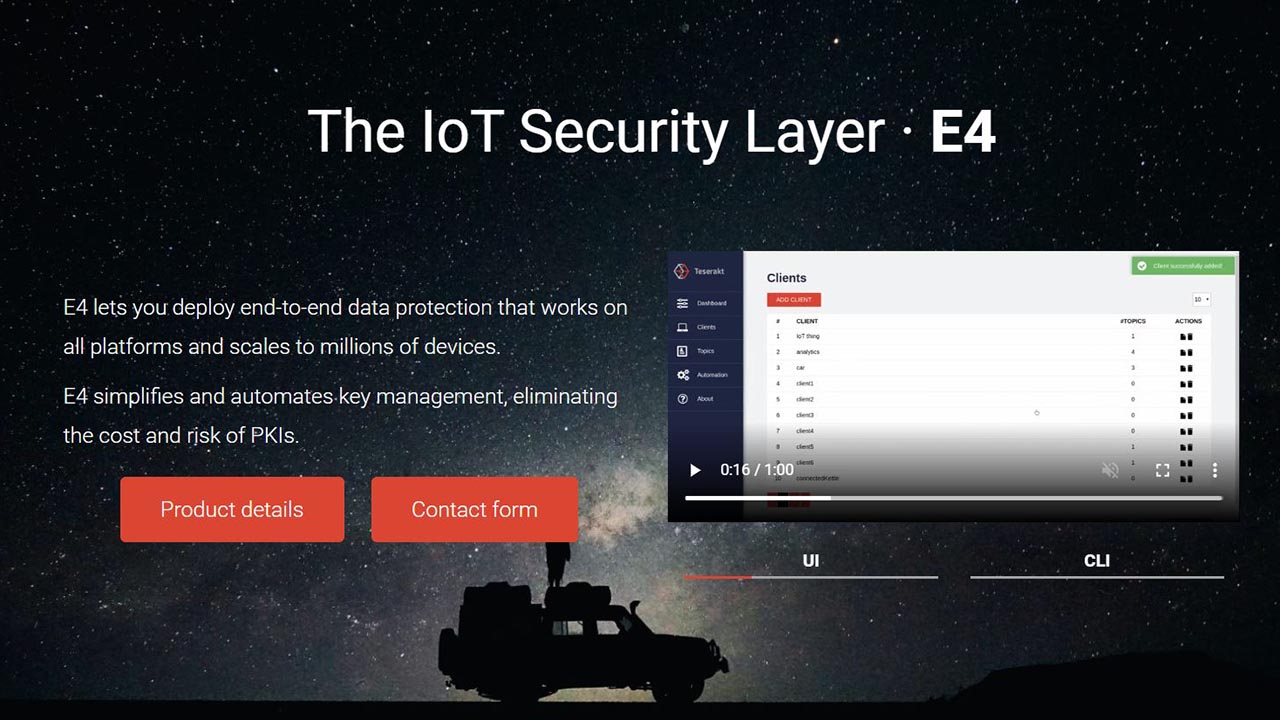

La società di crittografia svizzera Teserakt sta sviluppando però un sistema, chiamato E4, universale per l'Internet of Things: un kit open source, pronto da implementare sui server che smistano i dati degli smart device, che funziona con tutti i dispositivi. "Oggi abbiamo un sacco di dispositivi in diversi settori che inviano e ricevono dati - spiega Jean-Philippe Aumasson, CEO di Teserakt - Questi dati potrebbero essere aggiornamenti software OTA, dati di telemetria, dati utente, dati personali. Quindi dovrebbero essere protetti nel passaggio tra il dispositivo che li produce e il dispositivo che li riceve, ma tecnicamente è molto difficile quando non si hanno gli strumenti. Quindi volevamo creare qualcosa che fosse facile da integrare per i produttori a livello di software".

Le caratteristiche del sistema E4

Il fatto che E4 sia open source può essere un grande vantaggio. Parte del successo del protocollo di crittografia Signal, usato ad esempio da WhatsApp, deriva proprio dal fatto di essere "libero". Se il codice è open source gli esperti possono controllarlo e scovare bug e vulnerabilità. Qualsiasi sviluppatore, poi, può adottare senza costi il protocollo nel proprio prodotto, piuttosto che tentare il compito arduo e rischioso di sviluppare un sistema di crittografia da zero. Anche perché, è bene ricordarlo, E4 e ogni altro protocollo di crittografia con lo stesso scopo dovrà funzionare alla perfezione su un'infinità di dispositivi diversi ed è impossibile che, almeno su uno, non sorga qualche problema. Mettere il codice a disposizione degli sviluppatori, quindi, non fa altro che aumentarne la sicurezza perché rende molto più veloce la ricerca degli errori e delle soluzioni.

L'Internet of Things non è WhatsApp

Va detto anche, però, che la missione di Teserakt e delle altre aziende che stanno cercando di sviluppare un protocollo di crittografia per l'IoT è tutt'altro che semplice. Mentre con i servizi di messaggistica istantanea si tratta soprattutto di comunicazioni "uno a uno" (e raramente "molti a molti", come nei gruppi), con l'IoT spesso le comunicazioni sono "molti a uno" e "uno a molti". Se nella messaggistica istantanea il fine della crittografia è soprattutto quello di impedire a chi sviluppa l'app di leggere cosa scrivono gli utenti, con l'IoT la cosa è molto diversa: chi produce e gestisce i dispositivi smart, molto spesso, deve avere accesso ai dati dei suoi clienti. La crittografia, in questo caso, serve a proteggere i dati dalle ingerenze esterne (Governi, organi di polizia e servizi segreti inclusi) e da Teserakt (o chiunque gestisca il protocollo) stessa.

I limiti di E4

Teserakt, per sviluppare E4, ha consultato grandi aziende tecnologiche nei settori aerospaziale, sanitario, agricolo, automobilistico ed energetico. L'azienda prevede di monetizzare il protocollo chiedendo un pagamento a chi lo implementa per personalizzarlo per le infrastrutture specifiche di ogni azienda. Il codice lato server di E4 non è ancora del tutto open source e Teserakt non ha ancora rilasciato la documentazione completa e i dettagli del protocollo.

Al momento, quindi, E4 non sembra affatto pronto per entrare nei dispositivi IoT che verranno messi in commercio a breve. Ma, in realtà, se parliamo di crittografia per l'Internet of Things non sono pronti neanche i giganti Tech: Microsoft Azure Sphere, ad esempio, non è multipiattaforma come E4 e, in ogni caso, i rischi per la sicurezza dell'IoT sono talmente tanti e talmente grandi che difficilmente la soluzione arriverà da una sola azienda.

4 marzo 2020