Negli ultimi mesi è stato individuato un aumento considerevole degli attacchi di social engineering che sfruttano la chat di Microsoft Teams per inviare messaggi di phishing e ottenere le credenziali delle vittime.

Si tratta di uno schema di attacco altamente mirato che ha già colpito circa 40 organizzazioni a livello globale, il cui obbiettivo è quello di esfiltrare informazioni riservate riguardanti i settori governativi, tecnologici, manifatturieri, dei media e delle ONG.

Come avviene l’attacco?

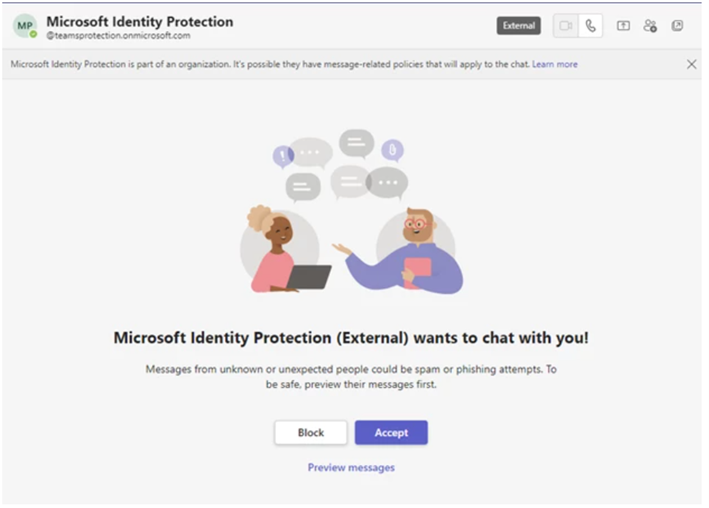

I criminali sfruttano account Microsoft 365 compromessi, appartenenti tipicamente a piccole imprese, al fine di creare nuovi domini e nuovi utenti che possano inviare alla potenziale vittima messaggi, presentandosi (nel caso di frode identificato sul sito microsoft) come entità di supporto tecnico (es."onmicrosoft.com").

Image by microsoft.com

A questo punto, i criminali iniziano ad inviare messaggi alle potenziali vittime, che in questo scenario sono tipicamente utenti aziendali di cui l’attaccante ha già ottenuto username (ed eventualmente password, a seconda della configurazione dell’account) attraverso altri metodi. Se un utente in tali organizzazioni accetta la richiesta di messaggio, esso riceve la comunicazione dall'attaccante che tenta di convincerlo a confermare la propria identità nell'app Microsoft Authenticator sul proprio dispositivo mobile.

Nel caso evidenziato, il testo inviato alla vittima dal cybercriminale era di questo tipo:

Help us keep your account secure

We detected a recent change applied to your preferred Multi-Factor Authentication (MFA) methods. For your security and to ensure only you have access to your account, we will ask you to verify your identity. Open your Authenticator app, and enter the number: 81

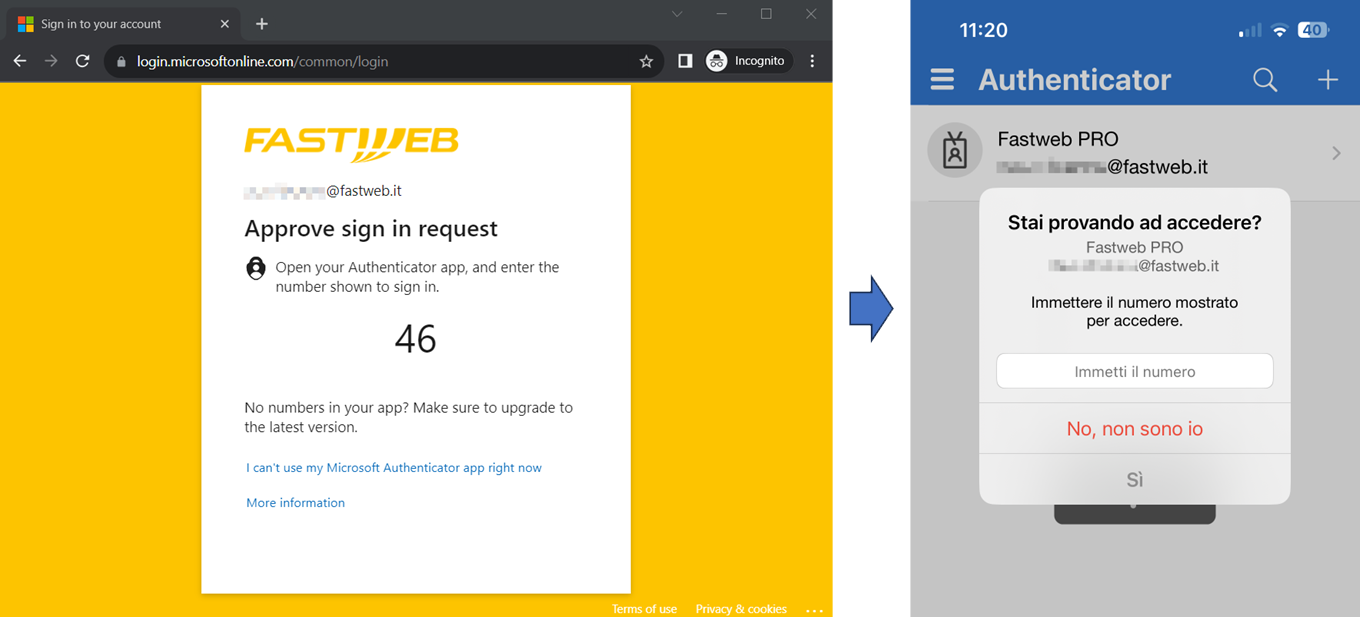

In contesto enterprise, Microsoft ha rafforzato da alcuni mesi il meccanismo di conferma di secondo livello, non limitandosi a chiedere un “ok” tramite la App, ma richiedendo all’utente di inserire un numero (da 0 a 99). Se ne vede un esempio nell’immagine sotto. A sinistra lo schermo di chi tenta l’accesso ad un servizio Microsoft con le credenziali (username ed eventualmente password), a destra la conferma richiesta via App.

Image by Raoul Brenna

Nel caso in cui l’utente dovesse seguire le indicazioni dell’attaccante, il criminale otterrebbe un token per autenticarsi e accedere all'account Microsoft 365 della vittima. In questo modo, l’attaccante avrebbe libero accesso a tutte le informazioni a cui poteva accedere la vittima attraverso la propria login Microsoft, comportandone il furto dall'organizzazione violata.

Sembra un attacco piuttosto complesso…

A prima vista quello descritto pare uno scenario molto articolato, quindi difficilmente attuabile. Tuttavia è opportuno non sottovalutare la diffusione delle informazioni che possono abilitare questi attacchi.

Inoltre, quello descritto non è altro che un solo possibile scenario di frode. Le opportunità di interagire con organizzazioni tramite Teams in modi malevoli sono infinite, e non si limitano alle organizzazioni. Anche gli account privati possono essere contattati.

E’ infatti possibile:

- cercare nomi, cognomi e indirizzi email di account privati;

- iniziare conversazioni esattamente come mostrato in precedenza, adottando naturalmente qualsiasi tipo di pretesto.

Se il pretesto risulterà convincente, la vittima accetterà il contatto e questo aprirà la strada a molteplici vie di compromissione.

Anche io potrei essere nel mirino degli hacker?

Possiamo dire che in questo caso Teams è la “nuova email”, da un punto di vista di sfruttabilità come veicolo di phishing.

Attualmente le funzionalità di Teams in ambito enterprise non consentono di prevenire la ricezione di messaggi provenienti dall’esterno della rete aziendale (salvo configurazioni specifiche di “allow listing” che l’amministratore di dominio ritenga di fare, selezionando esplicitamente tutti e soli gli esterni autorizzati al contatto; operazione piuttosto onerosa e poco diffusa), quindi potenzialmente chiunque può scriverci sulla chat di Teams se conosce il nostro indirizzo email aziendale (non difficile da ricavare, avendo nome e cognome).

Yuri_Arcurs / E+ via Getty Images

È necessario a maggior ragione che ciascuno di noi ponga le dovute cautele nell’interagire su Teams con utenti esterni dalla rete aziendale: che si spacciano per tecnici Microsoft pronti a dare un aiuto, come nello schema di frode attualmente diffuso, o che ci contattino con altri pretesti.

E ovviamente anche l’account privato può essere un bersaglio.

Come ci tuteliamo?

Ci difendiamo prestando sempre la massima accortezza quando ci si confronta con messaggi sospetti, da qualunque canale provengano, in modo tale da evitare la compromissione dei nostri dispositivi e delle informazioni in essi contenuti, evitando inoltre di dare seguito alle richieste contenute nella comunicazione.

In generale i tag “External” che compaiono nelle varie comunicazioni Teams (e email, se configurati dalla propria organizzazione) dovrebbero indurre a tenere più alta la guardia.

Inoltre, occorre sempre domandarsi se si stia rispondendo ad una richiesta lecita quando si conferma un accesso tramite l’App Authenticator di Microsoft. Una richiesta di conferma che non sia originata da un’azione direttamente compiuta da noi, deve SEMPRE essere considerata sospetta. Se non la si riconosce, è assolutamente opportuno negare il permesso.